Buonasera a tutti, in questo articolo parlerò della Pass-Through Authentication o più comunemente chiamata PTA, userò molto l'acronimo perchè anche nelle varie documentazione è indicato in questo modo, ne approfitto per darvi evidenza della documentazione ufficiale di questa tipologia di autenticazione Microsoft Entra Connect: Pass-through Authentication | Microsoft Learn

Sostanzialmente questa metodologia di autenticazione, permette ai vostri utenti di eseguire le login verso i portali di Microsoft Cloud passando per i vostri domain controller locali, attraverso l'installazione degli agent di PTA su di essi.

Questo metodo viene utilizzato dalle organizzazioni che non vogliono che l'hash delle loro password venga caricato all'interno del portale Microsoft.

Per darvi evidenza di questa funzionalità, io utilizzerò un server 2022 che fungerà da domain controller ed un tenant su cui faremo autenticazione, il numero di agent consigliati è 3, ma per comodità io vi farò vedere l'installazione solo su uno che sarà appunto il server Domain Controller su cui ci sarà installata anche l'ADConnect.

Loggatevi quindi all'interno del server, su cui avete installato l'ADConnect e procedete ad aprirla in modalità di configurazione.

|

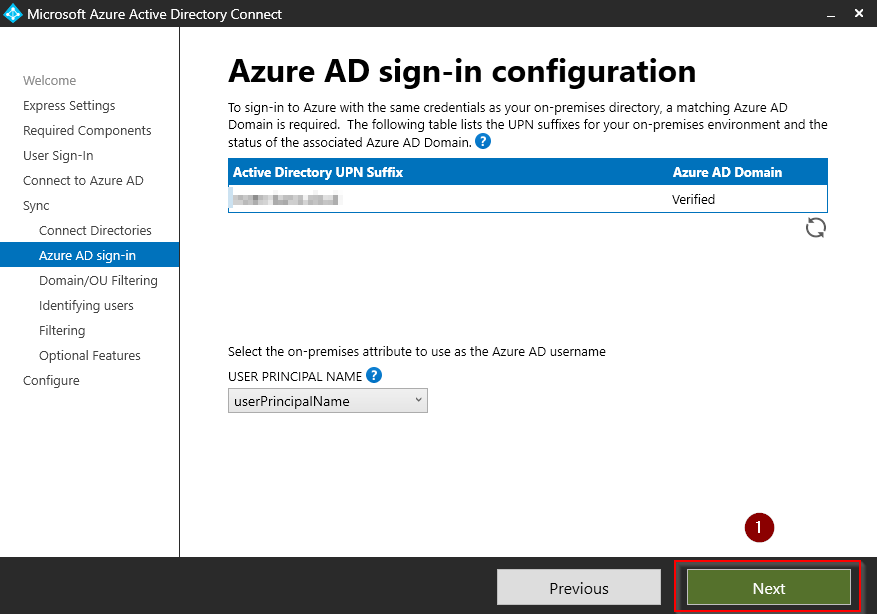

Inserite ora le credenziali di un Global Administrator del vostro tenant

Inserite l'account che utilizzate per sfogliare la vostra directory

Ora selezionare la OU di Active Directory dove risiedono gli utenti che volete sincronizzare, nel mio caso "DemoUser"

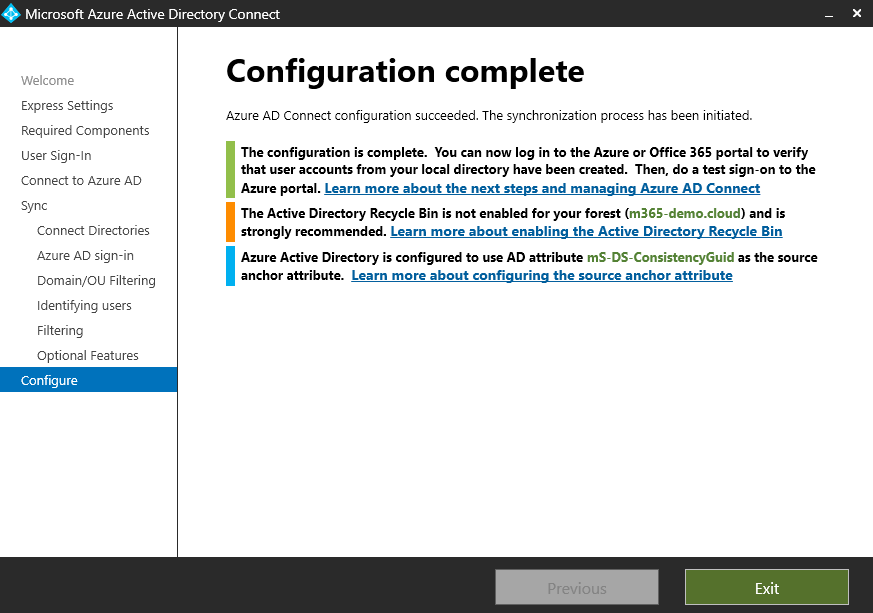

Per verificare che tutto sia andato a buon fine accedete ad Entra ID con il seguente link diretto

Microsoft Entra Connect - Microsoft Azure

Come avete visto è indicato che vi è un warning, ma questo è normale nel mio caso in quanto come accennato all'inizio di questo articolo gli agent consigliati sono 3 mentre io ne ho installato uno soltanto.

Per procedere all'installazione di ulteriori agent scaricateli dal seguente link Passthrough Authentication - Microsoft Azure

Dovrete eseguire come amministratori l'installer sugli altri 2 server e successivamente registrare l'agent con i seguenti comandi powershell:

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

Come <username> e <password> dovrete utilizzare quelle di un Global Administrator.

Conclusioni

Come avrete potuto notare questo metodo di autenticazione è completamente gratuito, ma a mio avviso il metodo consigliato è sempre il PHS o Password Hash Sync, per differenti ragioni, in primis perchè è quello consigliato dalla stessa Microsoft ed in secondo perchè è di più semplice gestione ed implementazione e perchè in caso succedesse qualcosa al serve su cui è installato AD Connect, i vostri utenti riuscirebbero comunque a eseguire le login e non dareste nessun disservizio, ho comunque preferito scrivere una guida perchè comunque è un metodo pienamente supportato e potrebbe servirvi.