Ciao a tutti, oggi parleremo, di come eseguire l'onboarding di Microsoft Defender for Endpoint sui dispositivi che sono legati ad un dominio di active directory.

Attivare all'interno della stessa policy, l'opzione evidenziata per permettere il corretto On-Boarding: Computer Configuration --> Policy --> Administrative Templates --> Windows Components --> Windows Defender ATP

La Group Policy nel nostro esempio è stata assegnata al singolo device,ma possiamo inserirla all'interno di una OU oppure assegnarla ad un gruppo.

Nello scenario che andrete a vedere abbiamo un server Windows 2022, che funge da domain controller ed un client Windows 11 edizione 22H2.

In questo articolo vi riporteremo gli step necessari per poter "agganciare" Microsoft Defender all'interno della console e poi gestire le policy, le regole che possono essere applicate le spiegheremo in altro articolo.

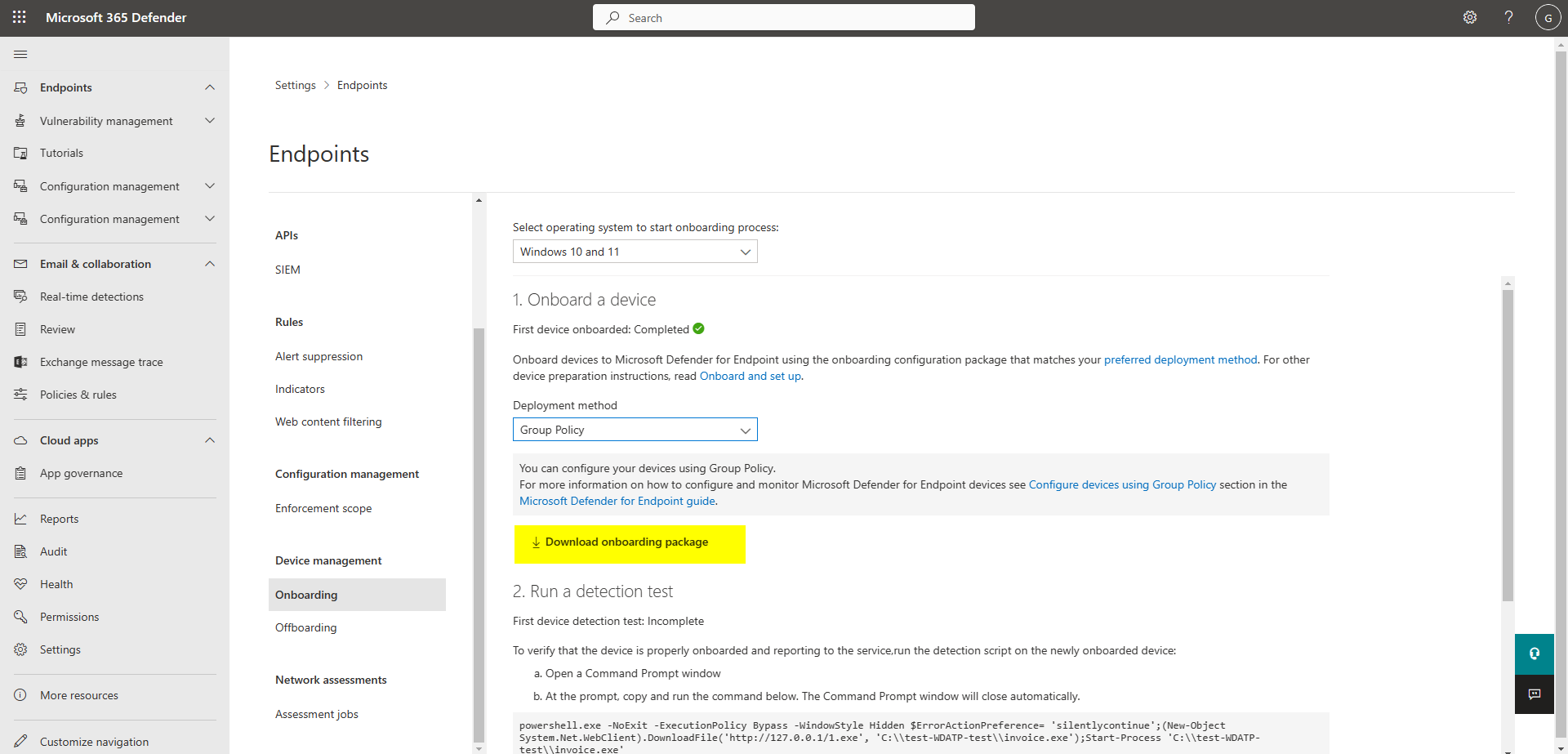

Come primo step recarsi all'interno della consolo di Microsoft 365 Defender

|

Figura 2: Onboarding Defender

Figura 3: Onboarding Defender

A questo punto avrete scaricato un pacchetti di insallazzione che avrà questo nome: "WindowsDefenderATPOnboardingPackage.zip"

Scompattate il file archiviato in una cartella del vostro domain controller, che dovrete condividere e dovrà inoltre essere raggiungibile dai client che dovrete gestire con Microsoft Defender for Endpoint.

Figura 6: Creazione GPO

NB: Inserire il percorso completo condiviso creato in precedenza, deve essere raggiungibile dai client che eseguiranno questa GPO

|

| Figura 9: Assegnazione GPO |

La Group Policy nel nostro esempio è stata assegnata al singolo device,ma possiamo inserirla all'interno di una OU oppure assegnarla ad un gruppo.

Ora non vi resta che eseguire il comando "GPUPDATE /force" sul client attendere all'incirca 15 minuti e vedrete comparire il vostro device all'interno della console di Microsoft 365 Defender:

Figura 10: Onboarding Defender