In questo nuovo articolo parleremo di Microsoft Defender for Cloud Apps, e di come può aiutarci a prevenire attacchi informatici, per aiutarci a proteggere, mediante il collect dei log di numerose applicazioni, le nostre identità i nostri endpoint e i nostri dati aziendali.

Faremo vedere inoltre di come è possibile bloccare, mediante l'uso di politiche di accesso condizionale, l'accesso alle nostre risorse aziendali da reti tor e da reti con proxy anonimi.

La prima cosa da configurare per iniziare ad implementare questa funzionalità è recarsi all'interno del protale Azure Active Directory, all'interno dell'accesso condizionale:

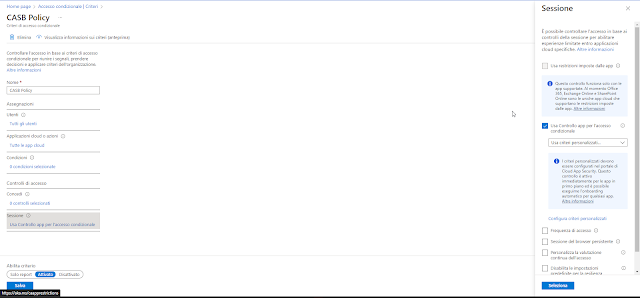

Questo perchè questa funzionalità si basa appunto, in primis su una Policy di accesso condizionale, basata sulle sessione dell'utente.Come possiamo notare una volta concesso un nome, e un gruppo di utenti a cui applicare la policy, dobbiamo configurare il criterio e spuntare "Usa Controllo app per l'accesso condizionale" andando di conseguenza a selezionare "Usa Criteri Personalizzati".

A questo punto sarà necessario salvare la policy appena creata e successivamente recarsi nel portale di Microsoft Defender for CloudApps https://portal.cloudappssecurity.com

A questo punto non ci resta che creare una policy di categoria "Access Control" con le seguenti impostazioni:

Inoltre come politica di blocco, possiamo personalizzare il messaggio che appare agli utenti in caso venga attuata questa determinata policy in questa sezzione:

Cosa Accada lato utente Finale quando viene eseguita questa policy ?